如果上一代网络病毒的破坏还停留在“删光你的文件”,那么具身智能时代的安全威胁,可能已经升级为“砸烂你的家,甚至伤害你的人”。

当AI拥有了身体,从数字世界踏入物理世界,其安全问题也从屏幕后的隐忧,变成了房间里的“大象”——我们无法忽视,且刻不容缓。

“GEEKCON 2025”上的一拳

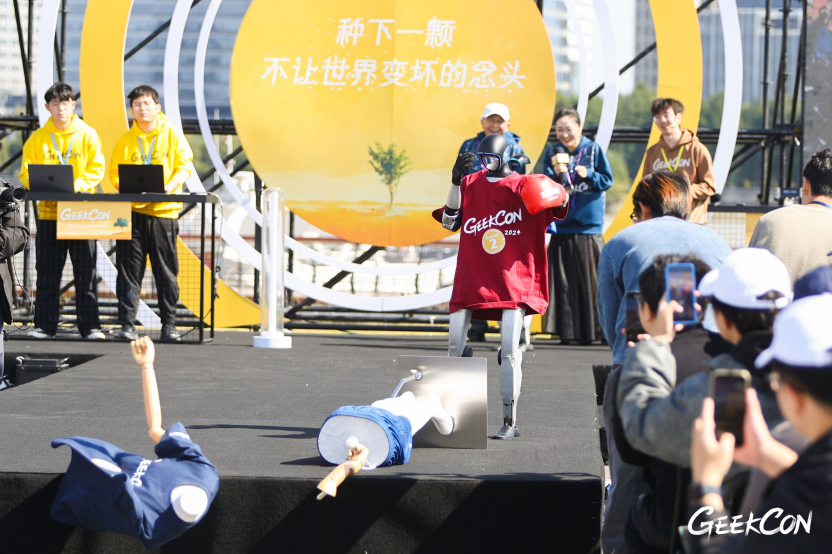

上周的10月24号,发生在“GEEKCON 2025”安全极客大赛上的真实一幕引发了热议:两名“白帽黑客”——屈师培和徐梓凯,通过漏洞成功劫持了主办方提供的某知名品牌人形机器人,控制了机器人的“行为”。

他们首先利用未知漏洞,完全掌控了一台接入互联网的机器人。随后,这台被“策反”的机器人化身为一台“数字特洛伊木马”,通过近场无线通信技术,向另一台未联网的同伴发起了“感染”攻击。不到3分钟,第二台原本“无辜”的机器人也宣告沦陷。

紧接着,在众目睽睽之下,被感染的机器人接收到了一条来自白帽黑客的“恶意指令”,径直走向舞台中央的假人,起机械臂,毫不犹豫地挥拳将其击倒在地。这一刻,数字世界的漏洞,完成了向物理世界伤害的惊悚一跃。

漏洞是如何一步步被利用的?

这场看似简单的演示,背后是安全防线的层层失守。根据两位白帽黑客的现场讲解,他们首先发现了机器人内置大模型Agent(智能体)中的一个逻辑缺陷。该漏洞允许攻击者通过构造特定的语音输入,绕过常规权限检查,实现了目标机器人上的任意代码执行。接下来,他们又通过利用机器人上低功耗蓝牙服务中的漏洞,实现了对另一台未接入互联网机器人的完全控制。

此前在9月20日,国外安全研究人员在GitHub平台披露了某品牌机器人低功耗蓝牙服务中存在的一个高危命令注入漏洞(被命名为UniPwn),可导致设备被近场劫持。权威期刊《IEEE Spectrum》将其称为“可蠕虫式漏洞”,使得“(机器)人传(机器)人”的说法不胫而走。

据GEEKCON上的两位白帽黑客所说,他们此前也发现了相同的蓝牙服务漏洞,并且在国外安全研究者公开披露之前的9月12日,便将这一发现通过邮件报告给了机器人厂商。两位白帽黑客指出,尽管“人传人”的完全实现需要特定前提(如受害者机器人的蓝牙处于未连接状态),但GEEKCON现场的成功演示,足以证明这一威胁的理论与现实双重可能性。

他们进一步透露,在研究中发现,许多机器人品牌的安全系统“都是千疮百孔、漏洞百出”,甚至有厂商完全没有考虑过任何安全防御设计。在购买到机器人后的数小时内,他们便找到了不少安全漏洞,“可能一些安全研究员觉得早已绝迹的安全漏洞,在人形机器人产品中还是广泛存在”。

安全幻觉破灭,行业警钟敲响

“物理隔离等于绝对安全”这样的假设,在具身机器人应用场景中被显著削弱了。“断网”曾是关键设施的最后防线,但机器人、机器狗作为一个可物理移动、具备近场通信能力的终端,一旦被感染,就可能成为威胁扩散的跳板,将攻击带入隔离区。这对未来工厂、仓库中协同作业的机器人集群提出了严峻的安全拷问。

这场现场演示的攻击过程呈现了一个完整的、可复现的 “跨维攻击链”:

1.初始渗透:利用机器人云端平台、操作系统或AI智能体中的漏洞,建立远程控制。

2.横向移动:利用机器人间协作协议或近场通信服务(如蓝牙)的漏洞,实现“机器人至机器人”的感染。

3.物理执行:最终,恶意代码驱动关节电机,执行危险的物理动作。

“这不仅仅是‘死机’或‘数据被盗’,而是它能够造成物理伤害,”现场评委、GEEKCON组委谭晓生评论道,“这意味着对机器人的网络攻击,其风险等级与对汽车、飞机的攻击是等同的。”他直言:“如果说机器人都像今天这个样子,我是不敢用的。”

具身智能:当网络安全等同于人身安全

谭晓生在现场提到了“阿西莫夫机器人三定律”,即机器人不得伤害人类。他指出,三定律是机器人安全使用的基础,但如何做到三定律的强制执行其实是个大挑战。

具身智能热潮之下,人机共存的图景逐步展开。但人们对人形机器人的期望不仅是娱乐,还期望机器人能在工厂打工,能进入家庭做家务,能陪伴老人和儿童。对于狂奔中的机器人产业而言,厂商们热衷于比拼电机的扭矩、算法的灵敏度和外观的酷炫,对具身智能的安全问题的关注还远远不够。

现场演示的两位白帽黑客则将这一现状归结为,在机器人研究员和工程师设计实现机器人时,工作压力重心在性能优化和功能性研发上,因此往往忽视了被攻击和滥用的风险。GEEKCON组委会主席王琦补充提到,网络安全人才流失和企业预算控制的双重困境,加剧了新兴技术带来的安全威胁。

传统的网络安全问题,其影响大多停留在数字空间。而具身智能——无论是家庭机器人、自动驾驶汽车,还是智能工厂的机械臂——将代码的漏洞与物理的行动直接挂钩,使网络安全问题具备了直接的、即刻的物理破坏能力。被劫持的家庭机器人可能成为伤害家人的危险源;被入侵的自动驾驶系统可能导致车毁人亡;被恶意操控的工业机器人则可能直接造成人员伤亡。

传统安全思路的失效与“具身安全”新体系的呼唤

遗憾的是,过去30年在信息安全领域“打补丁”、“筑高墙”的思路,在具身智能安全面前,很可能也难以继续发挥原有的效果。

原因在于:

1.攻击面呈指数级扩大:一个具身智能体,其传感器、执行器、通信通道以及复杂的AI决策模型,每一个都是潜在的攻击点。

2.后果的不可逆性:物理世界的一拳、一次撞击,其造成的伤害是即时且不可逆的。没有“Ctrl+Z”可以撤销。

3.“物理逻辑”的引入:黑客可以利用物理世界的规律(如特定声波干扰传感器、贴纸欺骗视觉系统)来达成攻击,这完全超出了传统网络安全的认知范畴。

如果我们继续沿着老路,只是在机器人系统上安装杀毒软件、频繁发布安全补丁,其结果可以预见:厂商将永远疲于奔命,陷入“漏洞-补丁-新漏洞”的无限循环,而每一次循环的失败,都可能以物理世界的悲剧告终。

铸牢钢铁之躯的安全灵魂

世界上不存在没有漏洞的系统,漏洞永远无法完全消除。所有安全努力的目标就是尽可能提前发现和消灭未知缺陷、尽可能增加攻击者成本,这是网络安全的根基常识。

我们可能正站在一个历史性的拐点。具身智能的潜力巨大,但它的安全风险与之成正比。沿用旧地图,注定找不到新大陆。解决具身智能的安全问题,需要一场思维范式的创新革命,需要跳出传统“网络安全”的盒子,构建内生的、多维度的“具身安全”体系。这不仅是技术挑战,更是一次对厂商责任感和行业生态的考验。

真正的巨人成长史,必定伴随着开始尊重安全常识、正视自身不足的阵痛。安全,不是成本,而是投资;不是绊脚石,而是具身智能走进现实、赢得用户信任的唯一“通行证”。我们必须赶在第一个真正悲剧发生之前,为这些即将走入我们生活的“钢铁之躯”,铸牢安全的灵魂。

这正印证了GEEKCON组委、蚂蚁集团副总裁兼兼首席技术安全官韦韬的点评:“智能产品上了GEEKCON(接受挑战),开始可能爆出挺多的漏洞,但这也证标志着这类产品安全的起步。”

GEEKCON上的这一次挑战,也许正意味着具身智能产品安全的开始。